本文作者:Omar Yang(vicone 汽车高级威胁研究员)

汽车进入系统正在迅速发展——从传统钥匙到先进的遥控无钥匙进入 (RKE) 系统和智能钥匙系统(也称为被动无钥匙进入 (PKE) 系统或被动进入被动启动系统 (PEPS))——既带来了便利,也带来了新的安全挑战。随着汽车盗窃的技术升级,强大的安全解决方案变得至关重要。

超宽带 (UWB) 技术正在成为汽车安全领域的游戏规则改变者。与蓝牙和射频识别 (RFID) 不同,UWB 提供精确的距离测量,使其具有很强的抵抗中继攻击的能力,中继攻击是汽车盗窃中常用的一种方法。我们首先要介绍汽车进入系统的历史,并探讨了值得注意的安全漏洞类型,例如重放攻击、滚动攻击和中继攻击,以及它们的有效缓解策略。作为讨论的一部分,我们讨论了最近的一份报告,该报告介绍了特斯拉的无钥匙进入系统如何容易受到某些攻击。我们揭示了解锁过程的机制以及攻击者如何利用它。在本系列的后半部分,我们将深入研究 UWB 技术、其应用及其潜在漏洞。

车辆进入系统简史及其安全挑战

车辆进入系统的发展以旨在提高便利性和安全性的重大进步为标志。最初,汽车使用简单的机械钥匙进行防护,这些钥匙很容易被复制。20 世纪 80 年代末推出的遥控无钥匙进入 (RKE) 系统标志着一次重大飞跃,允许驾驶员按下按钮解锁汽车。然而,随着技术的进步,汽车盗窃的技术也越来越高超。RKE 系统变得容易受到信号干扰、重放和拦截攻击。 下一个重大创新是智能钥匙系统的开发,该系统允许无钥匙进入和按钮启动功能。中继攻击是窃贼将信号从钥匙传导至汽车,这种攻击成为盗窃车辆的常用方法,特别是因为它不需要物理接触钥匙。豪华汽车盗窃案激增导致车主的保险费飙升,因为高端汽车特别容易受到此类攻击,并且是此类攻击的诱人目标。随着这些威胁的发展,对更安全的进入系统的需求变得显而易见。这推动了超宽带 (UWB) 技术的采用,该技术提供了更高的精度和安全性,可以有效对抗这些复杂的攻击。除了上面提到的无线技术外,RFID 还广泛用于现代车辆,形式为实体卡或存储在手机上的虚拟卡。RFID 系统仅在几厘米内解锁汽车,使其在直接用户交互过程中更加安全。然而,RFID 也有其自身的弱点。它可以被相同频率的更强无线电信号干扰,在 RFID 标签和读取器之间的通信期间被拦截(“嗅探”),并用于创建具有与原始 RFID 标签相同识别码的重复 RFID 标签。

针对车辆进入系统的信号攻击类型

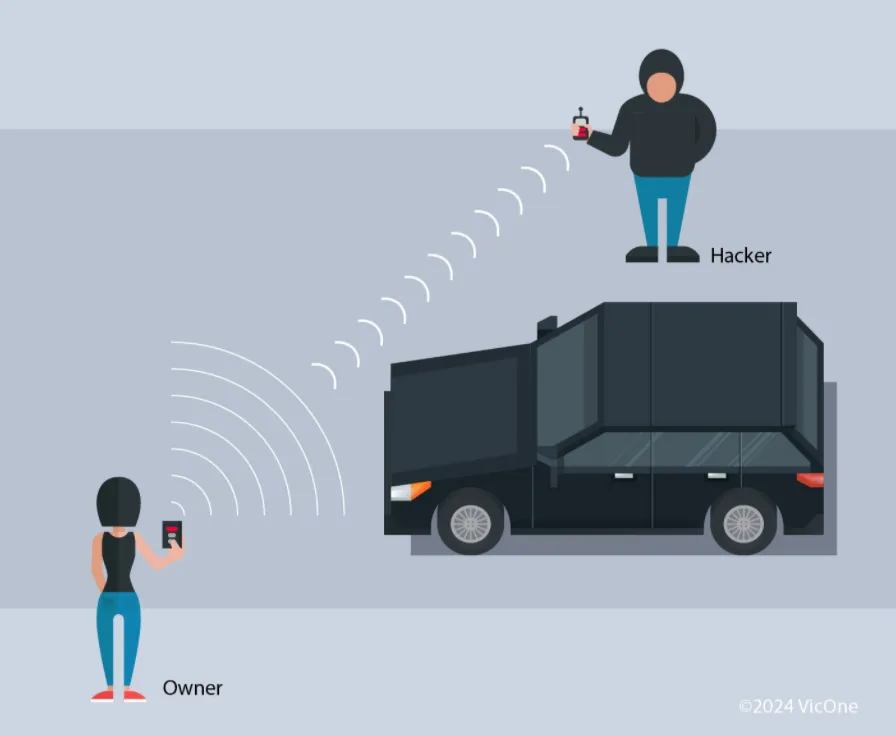

我们已经提到了几种可能针对 RKE 系统的信号攻击。在本节中,我们将概述它们的工作原理。在干扰攻击中,黑客发送能量更高的无线电信号,这样车辆就无法接收正确的信号。这是一种拒绝服务 (DoS) 攻击。 在重放攻击中,黑客拦截车主发送的信号。他们能够使用捕获的固定代码信号获得对车辆的未经授权的访问。 滚动干扰攻击结合了信号拦截和干扰。在这种情况下,黑客会同时拦截传输的信号并在汽车附近干扰信号,以阻止其接收正确的信号。他们的目标是诱骗车主按下钥匙扣两次或多次。通过这样做,黑客可以捕获可用于未来攻击的信号。这种技术针对具有滚动代码功能的汽车。在中继攻击中,黑客将一个无线电设备放置在汽车附近,另一个放置在真正的钥匙附近。这些无线电设备本质上是延长信号,以诱骗汽车相信钥匙就在附近,从而允许汽车解锁和启动。这些攻击已被证明可以有效绕过上一节讨论的车辆进入系统。表 1 总结了车辆进入系统的各种迭代以及可以对它们使用的不同攻击方法。

对特斯拉 Model 3 的攻击

UWB 是改变游戏规则的因素,也是车辆进入系统发展的下一个重要步骤。这引发了一个问题:UWB 对当前无线电黑客的有效性如何?最近一份关于最新特斯拉 Model 3 使用 UWB 的报告有助于给出一个想法。该报告引用了 GoGoByte 研究人员的研究结果,指出尽管特斯拉 Model 3 支持 UWB,但目前并未有效使用该技术进行可以防止中继攻击的距离检查。这是因为特斯拉的无钥匙进入系统主要仍使用蓝牙来解锁汽车和控制防盗器。因此,与早期型号一样,中继攻击仍然可以通过蓝牙成功破解。特斯拉已承认存在此问题,并表示正在努力提高 UWB 的可靠性和安全性。在部署必要的增强功能之前,特斯拉汽车仍然容易受到中继攻击。尽管如此,值得注意的是,据报道,特斯拉汽车是美国被盗频率最低的汽车,这要归功于其默认的 GPS 跟踪功能。为了解决这个问题,建议特斯拉车主利用一项名为“PIN-to-drive”的功能,该功能可充当多因素身份验证 (MFA) 的一种形式。此功能要求驾驶员在汽车启动前输入四位数的 PIN 码,即使已使用钥匙扣或智能手机解锁汽车也是如此。PIN-to-drive 提供了第二层保护,确保即使窃贼使用中继攻击解锁汽车,也无法在不知道 PIN 码的情况下启动汽车。在实施更强大的 UWB 安全措施之前,此功能可有效防范当前的安全漏洞。 该报告很好地介绍了 UWB 的当前实施情况,以及仍需如何改进才能充分发挥其优势。我们下面将会仔细研究这项技术并分析其对车辆的安全影响。超宽带 (UWB) 技术近年来越来越受欢迎。它被誉为下一代无钥匙技术,并承诺可以抵御困扰其前辈的攻击。然而,UWB 并不新鲜。它的起源可以追溯到 19 世纪末,当时 Heinrich Hertz 通过火花隙发射器实验生成了第一个 UWB 信号。UWB 技术在 20 世纪中后期取得了重大进展,特别是在雷达系统等军事应用中。这段丰富的历史为 UWB 的现代应用奠定了基础,包括它对汽车安全的变革性影响。我们下面将研究 UWB 与车辆进入系统的集成、它带来的优势、它可能带来的漏洞以及如何缓解其安全问题。

什么是 UWB 协议?

UWB 是一种无线通信技术,可在宽频谱范围内运行,通常在 3.1 至 10.6 GHz 之间。与使用窄带信号的传统无线技术(如蓝牙和 Wi-Fi)不同,UWB 可在宽频率范围内传输数据。这一独特特性使 UWB 具有独特的优势,尤其是在精度和安全性方面。UWB 通过在宽频谱范围内传输短脉冲无线电波来工作。这些脉冲以精确的时间间隔发送,使接收器能够准确确定每个脉冲到达所需的时间。通过计算时间差,UWB 可以高精度地测量设备之间的距离。这使得 UWB 成为需要精确位置跟踪和安全通信的应用的理想选择。高精度:UWB 可以以厘米级精度测量距离。这是通过飞行时间 (ToF) 测量实现的,其中信号从发射器传播到接收器所需的时间用于计算距离。低干扰:由于其频率范围宽、功率谱密度低,UWB 受到其他无线技术的干扰最小。这确保了即使在拥挤的环境中也能可靠地通信。高数据速率:UWB 可以支持高数据传输速率,使其适用于需要快速和大量数据交换的应用。由于其优势,UWB 已在不同行业的各种应用中使用。为了更好地了解其用途,我们在此列出了可以找到 UWB 的几个行业及其使用方式:汽车行业:UWB 正在集成到车辆进入系统中,以增强安全性并防止中继攻击。其精确的距离测量可确保只有当授权的汽车钥匙或手机钥匙在特定范围内时,汽车才会解锁。其应用示例包括奥迪和宝马等车辆中的高级钥匙和基于智能手机的进入系统。消费电子产品:智能手机和智能家居系统等设备使用 UWB 进行精确的位置跟踪和安全的设备到设备通信。一个显著的例子是苹果的 AirTag,它使用 UWB 为丢失的物品提供精确的位置跟踪,确保用户能够精确地找到他们的物品。工业和医疗领域:UWB 用于实时定位系统 (RTLS),以高精度跟踪资产和人员,并用于医疗成像和监控应用。

仔细看看 UWB

UWB 技术传输脉冲信号而不是正弦波,后者在其他无线协议(如蓝牙和 Wi-Fi)中更常见。时域中的脉冲持续时间短意味着频域中的功率谱占据宽频带。在 UWB 应用中,脉冲持续时间以纳秒或数百皮秒为单位,并具有相应的频率。例如,持续 2 纳秒的脉冲的频率带宽约为 500 MHz。这意味着信号占据以其载波频率为中心的广泛频率范围,范围约为 500 MHz。与其他常见的无线技术相比,UWB 使用的频带要宽得多。例如,Wi-Fi 通常使用 20 到 160 MHz,而蓝牙仅使用 20 MHz。 传统窄带通信(例如 2G 移动电话)和传统通信(例如 Wi-Fi 和 3G 移动电话)在较窄的频带上以较高的功率水平运行。UWB 无线通信涵盖很宽的频率范围,但传输功率明显较低。

不同的测距和定位方法

UWB 技术提供了几种精确的测距和定位物体的方法:ToF 测量信号从发射器与接收器之间的时间,并根据已知的信号速度直接计算距离。在这种情况下,信号是电磁的,以光速传播。 到达时间差 (TDoA) 使用多个接收器来确定同一信号的到达时间差,从而实现三角测量和高精度定位。到达相位差 (PDoA) 或到达角 (AoA) 使用具有多个天线的 UWB 设备接收同一信号,从而导致天线接收的信号之间存在相位差。该相位差用于计算发射器的相对位置和距离。双向测距 (TWR) 涉及设备之间的信号交换,测量往返时间以确定距离。每种方法都利用 UWB 的高时间分辨率来实现精确可靠的位置跟踪,使 UWB 适用于需要高精度的应用。这种技术的一个变体是双面 TWR (DS-TWR),其中至少传输三条消息,而不是 TWR 仅传输两条消息。这种方法的优点是锚点和标签都可以各自计算它们之间的距离。在下图中,目标是使用不同的测距和定位方法确定标签的位置。对于 ToF,标签将 UWB 帧作为有效载荷发送,即发送帧的时间 (t1)。锚点在 t2 接收帧,并将 ToF 计算为 t2 − t1。对于 TDoA 定位,标签发送的信号到达每个锚点的时间不同,因为标签和锚点之间的距离不同。通过测量信号到达锚点对的时间差,可以计算出双曲线。通过找到至少三个这样的双曲线的交点来确定标签的位置。在 PDoA 或 AoA 方法中,标签发送信号,该信号由锚点上的多个天线接收。通过获取不同天线上相同信号的相位差并了解天线之间的距离,可以准确计算标签的位置。图 4. 计算标签位置的 PDoA 或 AoA 方法TWR 方法改进了 ToF 方法,消除了锚点和标签之间同步的需要,仅依赖于来自一个设备的时间戳。锚点发送标签在传播时间或 ToF 之后收到的消息。然后,标签在固定的回复时间(包含在数据包中)后做出响应。然后,锚点可以使用已知的回复时间根据往返时间 (RTT) 计算 ToF。DS-TWR 方法与 TWR 方法类似,但锚点会回复标签,让标签计算 RTT 并确定其与锚点的距离。

UWB 为何不会受到中继攻击的影响

正如之前所述,当钥匙和汽车之间的信号通过由攻击者控制的一对无线电设备创建的“隧道”进行扩展时,就会发生中继攻击。这是可能的,因为汽车与其钥匙扣之间的通信通常不受时间影响。然而,由于 UWB 技术具有高时间分辨率和精确的 ToF 测量,因此在很大程度上不受中继攻击的影响。UWB 的精确度确保任何中继信号的尝试都会导致明显的时间差异。配备 UWB 的汽车可以通过计算钥匙链发射信号和汽车接收信号之间的时间差,轻松识别钥匙的范围。 为了说明 UWB 技术如何防止中继攻击,我们举了一个例子。在这个场景中,我们假设当汽车与其钥匙链之间的距离小于 1 米时,可以解锁所涉及的汽车。汽车停在距离试图中继钥匙链信号的窃贼 5 米的地方。ToF 1 m = 1/3 x 108 = 3.33 nsTo F5 m = 5/3 x 108 = 16.67 ns1 米内解锁汽车的阈值约为 3.33 ns,而信号传播 16.67 ns 到达汽车。UWB 系统可以轻松检测到这种差异。因此,信号被拒绝,因为到达时间比阈值长约 5 倍,表明密钥不在预期范围内。

UWB 如何受到攻击

如果UWB 不受中继攻击的影响,那么它是否不受其他形式的攻击的影响?尽管 UWB 提供了这些功能,但 UWB 本身并不是万无一失的。GoGoByte 的研究人员演示了一种针对 UWB 的攻击,名为“UWB 精确的震耳欲聋(UWB accurate deafening)”。他们想看看是否可以通过记录发起者和响应者的信号,然后在预期的时间范围内发送恶意数据包来引起消息冲突。在他们的实验中,研究人员成功破坏了 iPhone 和 AirTag 之间的测距功能。在攻击发起者时,攻击设备被放置在发起者附近以嗅探信号。通过在正确的时间发送虚假消息,发起者将无法正确解析来自预期响应者的消息。