版权声明:本文来源 《 华尔街见闻》, 如果您认为不合适,请告知我们,谢谢!

上周五,美国互联网遭遇前所未有的黑客攻击,几乎半个美国的网络陷入瘫痪。而杭州一家电子产品厂商的摄像模组,由于默认密码过于简单,被病毒利用成为此次攻击的重要武器。

半个美国的网络瘫痪

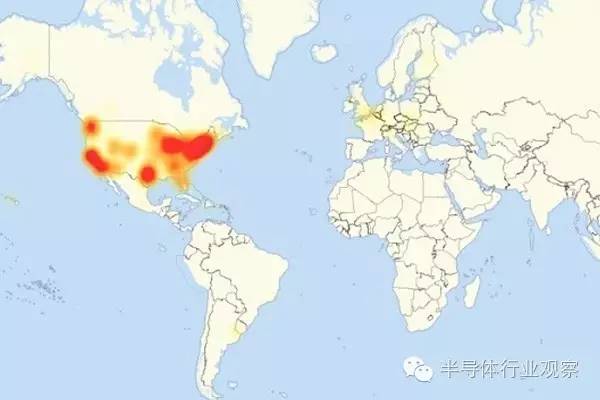

据新华网等多家媒体报道,10月21日,美国公共服务、社交平台、民众网络服务器等都遭到前所未有的严重攻击,半个美国的网络几乎陷入瘫痪。

网络攻击造成的互联网瘫痪最初在美国东部出现,然后传到西欧部分国家,导致互联网交通中断,使多个著名网站受到影响。这些网站包括社交网络Twitter、网上支付服务网站PayPal、串流音乐服务商Spotify,以及娱乐、社交及新闻网站Reddit等。

造成此次大规模网络瘫痪的原因是美国网络服务供应商迪恩(Dyn)公司的服务器遭到了“分布式拒绝服务攻击”(DDoS)。这种攻击主要源于黑客利用合理的服务请求去占用尽可能多的服务资源,从而使得用户无法得到服务响应。

此次网络瘫痪造成了巨大损失。据此前发布的一份报告称:超过三分之一的公司遭受DDoS攻击后每小时损失2万美元以上 (部分公司的这一数字可达到百万美元甚至千万美元)。考虑到此次受波及的公司不仅是互联网业内巨头,还包括数目众多的其他中小网站,攻击时间断断续续接近6个小时,按照这个标准估计,此次攻击带来的损失就是天文数字。

攻击者尚未确定

据新华网,到目前为止,美国尚未锁定网络袭击嫌疑人身份。美国官方承认,网络攻击的源头地理位置也没有被确定。迪恩公司表示,此次网络攻击显然是“经过精心策划且执行良好,数千万个IP地址同一时间发动攻击”。美国国土安全部表示正在调查这次网络交通阻断的“所有可能的原因”。白宫发言人欧内斯特也称,这次网络攻击是恶意的,但表示现在还不知道是谁发动了攻击。

媒体点名的涉嫌恶意进攻美国网络的包括“维基解密”和黑客组织“匿名者”等。在攻击前不久,“维基解密”被阻断了网络链接,该网络机构近来不断发布攻击美国民主党候选人希拉里的网络解密文件。在攻击发生后,“维基解密”迅速在Twitter上发表声明,声称目前阿桑奇还活着,同时呼吁支持者停止攻击美国的网络。“匿名者”目前没有否认但也没有肯定发动袭击。

除了阿桑奇之外,俄罗斯无疑是美国另一个可能的怀疑对象。本月早些时候,美国国土安全部和国家情报总监办公室曾点名指认,美国民主党全国委员会网站和选举机构被攻击以及一些政治人物电子邮件泄露事件,与俄罗斯政府有直接关联,意图干预美国总统选举。而且捷克警方也曾在18日宣布,通过与美国联邦调查局合作,5日在首都布拉格逮捕了一名被国际刑警组织通缉的、涉嫌在美进行网络攻击的俄罗斯黑客。

漏洞:杭州雄迈设备密码太弱

凤凰科技援引媒体消息称,中国电子产品厂商雄迈表示,在上周五美国发生的大规模网络攻击中,其产品无意中成为黑客“帮凶”。

雄迈周日表示,其产品中与默认密码强度不高有关的安全缺陷,是引发上周五美国大规模互联网攻击的部分原因。

据安全研究人员称,被称作Mirai的恶意件,一直在利用雄迈产品中的缺陷,在其中注入恶意代码,并利用它们发动大规模分布式拒绝服务攻击,其中包括上周五的攻击。

雄迈在发送给IDG的一封电子邮件中表示,“对于物联网来说,Mirai是一场重大灾难。(我们)必须承认,我们的产品被黑客攻破,并被非法利用。”

通过物联网攻击

网易援引科技网站报道,详细介绍了黑客攻击的手段。黑客们使用了一种被称作“物联网破坏者”的Mirai 病毒来进行肉鸡搜索。更为致命的是,Mirai 病毒的源代码在 9 月的时候被开发者公布,致使大量黑客对这个病毒进行了升级,传染性、危害性比前代更高。Mirai病毒是一种通过互联网搜索物联网设备的一种病毒,当它扫描到一个物联网设备(比如网络摄像头、智能开关等)后就尝试使用默认密码进行登陆(一般为 admin/admin,Mirai 病毒自带 60 个通用密码),一旦登陆成功,这台物联网设备就进入“肉鸡”名单,开始被黑客操控攻击其他网络设备。

根据国外网站 KerbsonSecurity 的调查,导致大规模断网事件的原因绝非我们想象的那么简单,其背后暴露出物联网设备的重大安全隐患。

一共有超过百万台物联网设备参与了此次 DDoS 攻击。其中,这些设备中有大量的 DVR(数字录像机,一般用来记录监控录像,用户可联网查看)和网络摄像头(通过 Wifi来联网,用户可以使用 App 进行实时查看的摄像头)。而据安全公司的数据显示,参与本次 DDoS 攻击的设备中,主要来自于中国雄迈科技生产的设备。这家公司生产的摄像模组被许多网络摄像头、DVR 解决方案厂家采用,在美国大量销售。

Flashpoint安全公司的专家说:“如果说用户可以轻松改密码就好了,但是模组中的密码被写入到了固件中,还没有工具可以修改这个模组的密码。更可怕的是,用户根本不知道还有这么一个密码的存在。”跟雄迈科技相似的公司还有很多,他们也开发摄像模组,也研发 DVR 解决方案。

于是乎,在黑客套上通用的帐户名和密码之后,轻松地控制了这超过 100 万台设备,也导致了此次大规模 DDoS 攻击事件。

攻击的原理

为什么骇客攻击Dyn 的伺服器会让美国网络瘫痪呢?因为Dyn 的工作就是管理域名系统(DNS)资料库,而DNS 的作用就是将数位组成的IP 地址(也就是一个网站的真实地址)转换成人们很容易记住的域名。

也就是说,不是上述那些无法访问的网站的伺服器瘫痪了,而是他们的DNS伺服器被攻击,导致域名无法被正确地解析为IP地址。举个例子,在攻击发生时,你无法透过 www.Google.com 访问Google的网站,但理论上你是可以透过Google的IP地址74.125.29.101来访问。

那么骇客是透过什么方式攻击的呢?原理其实很简单,就是透过大量数据请求来让Dyn 的伺服器瘫痪,使其他用户无法透过域名查询IP 地址。这种攻击方式被称为DDoS,也就是大型分布式拒绝服务。

但由于单个电脑的攻击能力有限,而且伺服器都有IP 限制,因此骇客一般会使用其他被控制的装置同时访问一个伺服器来攻击。例如在这一次攻击事件中,Dyn 声称攻击来自全球的一千万个IP 地址。

有趣的是,Dyn 还在声明中表示,有大量攻击来自智慧物联网装置,例如路由器、智慧摄影机等。也就是说相对于以前被当做「肉鸡」的PC 机和本地伺服器,现在骇客已经控制了更多的智慧联网设备。

想想你家里的路由器密码吧,多半是12345678、abc123、admin 对不对?这就解释了为什么骇客能够控制更多的基础联网装置,因为人们对于这些装置的安全意识太薄弱了。有数据显示,以下的10 组密码能够控制网络上10% 的装置:

123456、123456789、111111、123123、000000、888888、admin、password、P@ssw0rd和123qwe

在此之前,一个网络安全研究员在网上开源了自己的DDoS 攻击小程式Mirai,还写了个实用指南,这个程式能够透过感染智慧联网装置完成大规模DDoS 攻击。就在这次攻击的前几天,《华盛顿邮报》前记者Brian Krebs 的个人网站就遭遇过类似攻击,网络安全服务商Level3 经过排查后确认,攻击来自Mirai 程式,DDoS 攻击使用了多达150万个被入侵联网装置组成的「僵尸网络」,其中大部分为中国大华(DAHUA)公司生产的网络摄影机。

另外,参与此次调查的Flash Point 公司还发现,部分参与攻击的联网装置还包括中国杭州的DVR 生产商雄迈科技(XiongMai Technologies)生产的网络摄影设备,这些设备的默认密码还都是root/xc3511 的组合,而且用户无法修改默认密码。

美国网络安全科技网站 Hack Read 认为,本次Dyn受到的攻击很有可能与Mirai有关,骇客可能同样使用了Mirai控制路由器、网络摄影机等装置组成「僵尸网络」来大规模攻击Dyn等伺服器。

由于这些基础联网装置不像PC 和伺服器那样会记录下登录来源,因此网络安全人员很难排查出攻击来源,再加上联网装置的密码很容易被破解,这让它们成为了骇客最喜欢的工具。如果你不想让自己家里的路由器也成为骇客帮凶的话,快为它设置一个复杂点的密码吧。

关于物联网时代安全的思考

物联网还是一个隐私噩梦。数据库里已经有了太多关于我们的信息,现在又会加上我们开车去过的地方、我们购买的食物等海量信息。上周,在Def Con年度信息安全大会上,研究人员设立了一个物联网村,用以展示他们如何侵入婴儿监控器、恒温器及安全摄像头等日常用品。

倘若将日常用品大规模连网,会带来新的风险。以智能冰箱为例。如果一台冰箱出现故障,便只有这一个麻烦。但如果冰箱的电脑系统与电动机相连,那么软件漏洞或黑客攻击行为就可能导致数百万台冰箱集体“变砖”,成为拥有厚重柜门的塑料储存箱。

汽车这个在公路上飞驰的两吨重的金属物体本已极其危险。这种现代交通工具由数十台计算机操控,而大多数生产商利用众所周知不安全的一种老旧系统连接这些计算机。汽车生产商通常利用这个脆弱的系统连接汽车的所有部件。这意味着,一旦黑客侵入,就会触及每个地方——引擎、转向装置、传动装置和刹车系统,不仅仅是娱乐系统。

多年来,安全研究人员一直警告,将这么多系统连到车上,会带来很多风险。为此担忧的研究人员已经发表了相关学术论文,以被黑客控制的车辆作为例证,请求汽车行业采取行动。目前,汽车行业的反应只是礼貌地点点头,修好了已经暴露的那些具体问题,而没有从根本上改变其操作方式。

拉尔夫·纳德尔(Ralph Nader)1965年出版的《任何速度都不安全》(Unsafe at Any Speed)一书,记录了汽车生产商拒绝在安全带之类的安全设备上投入资金的行为。经过社会公开辩论,美国终于有了相关立法,之后汽车厂商才被迫加入安全技术。

没有哪个公司愿意率先为更新大部分汽车都在使用的不安全汽车系统买单。我们需要制定联邦安全法规,来迫使汽车厂商在整个行业内展开行动。上个月,一份有关汽车隐私和网络安全标准的议案被提交到了参议院。这很好,但它只是个开始。我们需要对汽车安全采取新的理解,需要建立有关任何运行软件或联网的物体的安全性的新观念。

或许,在数字化的网络上解决安全问题比较困难,但物联网不应该建立在一个有问题的基础上。以给暴露的缺陷打补丁的方式应对数字化威胁,就像只给一个病重者吃阿司匹林。

这不是没有希望的。我们可以让程序更可靠,可以让数据库更安全。联网物体的关键功能应该隔离开来,还应该有强制的外部审查帮助及早发现问题。但需要投入初始资金,才能预防未来会出现问题,这恰恰跟目前汽车厂商的本能做法相反。也可能,并不是所有的东西都需要联网,与其带来的风险相比,这种好处并不值得。或许,不管用什么IP地址,汽车都是不安全的。

最新:雄迈信息回应

近日,TECH2IPO/创见报道称在美国大规模断网调查中雄迈公司生产的DVR由于安全性能问题被黑客入侵后,共同参与本次的DDoS攻击事件。针对其不实言论,其声明如下:

一、参与攻击的产品主要来自雄迈与事实不符。实则涉及到物联网的智能设备多数都被黑客入侵;

二、雄迈数以百万计的产品被黑客控制参与本次攻击与事实不符。雄迈公司的产品为嵌入式封闭系统,产品无法被不法份子所操控;

三、雄迈产品受到攻击导致无法使用与事实不符。本次攻击对雄迈产品实际未造成任何影响,截至目前雄迈公司没有收到任何针对本次攻击的官方质量事故报告或是官方的协助调查函件;

四、雄迈产品受到攻击后无法修复与事实不符。本次事件黑客入侵控制产品主要是利用用户未及时更改初始密码的操作习惯,如用户更改密码这个问题就自然解决,曾经轰动的“黑天鹅事件”、“安全门事件”等为前述问题的具体体现;

五、雄迈公司生产的产品均符合国家或者行业标准,其产品安全性也符合相应的市场准入原则。据新闻报道称,本次事件美国国土安全部和FBI已介入调查,目前还没有调查结果

最后,针对相关组织或个人不实言论、诋毁我司商誉的行为,我司已作相关证据保全,如侵权行为人未能停止侵权或致侵权损害后果扩大,则我司将进一步通过法律途径追究所有侵权行为人的全部法律责任,我司保留法律追究的权利。

【关于转载】:转载仅限全文转载并完整保留文章标题及内容,不得删改、添加内容绕开原创保护,且文章开头必须注明:转自“半导体行业观察icbank”微信公众号。谢谢合作!

【关于投稿】:欢迎半导体精英投稿,一经录用将署名刊登,红包重谢!来稿邮件请在标题标明“投稿”,并在稿件中注明姓名、电话、单位和职务。欢迎添加我的个人微信号MooreRen001或发邮件到 jyzhang@moore.ren

点击阅读原文加入摩尔精英