嵌入式高速发展的今天,大量的嵌入式设备使用了arm为核心的芯片。我们会接触到越来越多的嵌入式设备,一个问题油然而生:数量如此巨大的嵌入式设备的安全性如何?目前针对嵌入式安全的技术和标准可谓千姿百态,除了必要的硬件安全技术,与之配套的安全软件也是必不可少的一部分。我们今天要介绍的是基于arm的可信固件Trusted Firmware-A,简称TF-A。它是一个开源软件,运行在一个硬件隔离的安全环境中并提供安全服务。

实验目的

完成TF-A的基本功能实现TF-A引导u-boot启动。

实验平台

华清远见开发环境,FS-MP1A平台

实验步骤

本实验基于tf-a-stm32mp-2.2版本,然后添加意法半导体提供的补丁文件。

导入代码

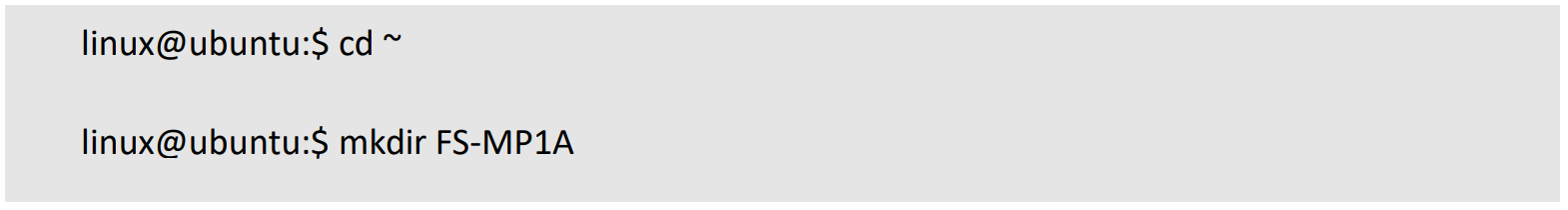

建立源码目录

将en.S OURCES-stm32mp1-openstlinux-5-4-dunfell-mp1-20-06-24.tar.xz 压缩包,导入到ubuntu下的的${HO ME}/FS-MP1A目录下。

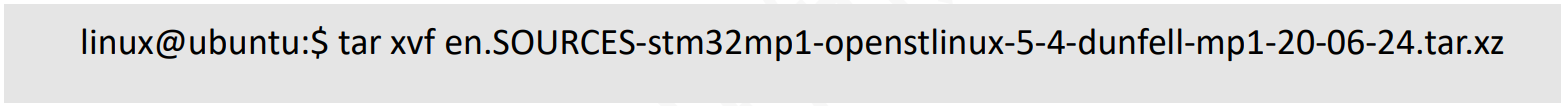

解压源码包

进入tf-a目录下

解压标准tf-a源码包

解压后得到tf-a-stm32mp-2.2.r1目录

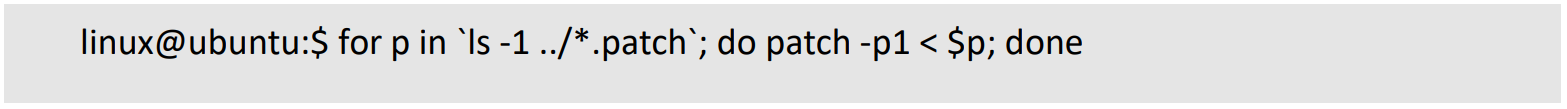

进入tf-a源码目录下

将ST官方补丁文件打到tf-a源码中:

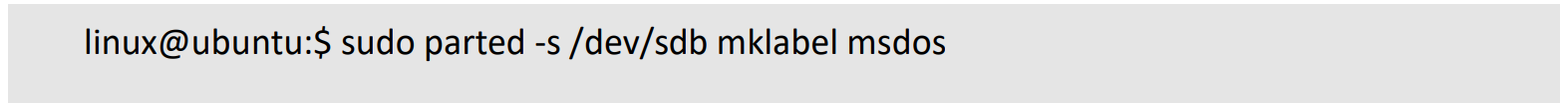

TF卡分区

要对TF卡进行烧录,需要先将TF接入到ubuntu系统中。

查看TF卡分区

由上图所示只有“/dev/sdb1”一个分区则需要重新进行分区。

首先删除原有分区

如果显示如下内容,则表示设备已经被挂载,需要卸载掉设备再删除分区。

卸载设备

卸载完成后重新执行删除分区命令

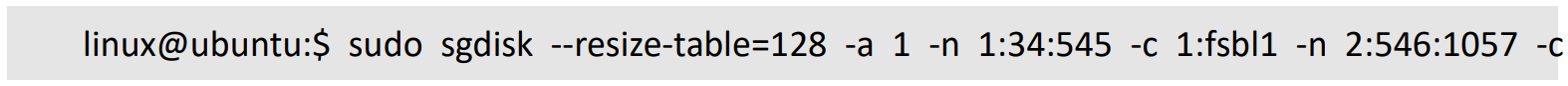

对tf进行重新分区

注意:最后-p/dev/sdb参数中的/dev/sdb需要按照实际ubuntu中的tf节点为准,否则可能发生不可预料的后果。