在本系列文章的第一篇和第二篇,我们讨论了蓝牙Mesh的架构及如何通过蓝牙Mesh网络收发消息,这一篇文章主要讨论Mesh网络的隐私与安全。

英文原文链接:

在当今这个互联互通的世界中,保障信息安全是每个无线系统设计的关键环节。因此,为物联网应用而生的蓝牙Mesh技术,在功能可靠的基础上,还应保障信息安全。蓝牙技术联盟(SIG)强制要求蓝牙Mesh设备使用安全加密功能。但对于传统蓝牙以及低功耗蓝牙点对点连接方式,信息加密功能属于可选项。Mesh网络安全功能包含设备授权入网、Mesh网络数据加密交互等,这也是Mesh网络最重要的特性之一。蓝牙Mesh协议在多个层面上保护本网络免遭各类可能的威胁,例如:

在本系列文章的第一篇和第二篇,我们讨论了蓝牙Mesh的架构及如何通过蓝牙Mesh网络收发消息,这一篇文章主要讨论Mesh网络的隐私与安全。

英文原文链接:

在当今这个互联互通的世界中,保障信息安全是每个无线系统设计的关键环节。因此,为物联网应用而生的蓝牙Mesh技术,在功能可靠的基础上,还应保障信息安全。蓝牙技术联盟(SIG)强制要求蓝牙Mesh设备使用安全加密功能。但对于传统蓝牙以及低功耗蓝牙点对点连接方式,信息加密功能属于可选项。Mesh网络安全功能包含设备授权入网、Mesh网络数据加密交互等,这也是Mesh网络最重要的特性之一。蓝牙Mesh协议在多个层面上保护本网络免遭各类可能的威胁,例如:

•在入网使用椭圆曲线Diffie-Hellman(ECDH)密钥交换协议过程中,防止中间人(MITM)攻击。

•使用顺序编号,防止“重放攻击”。

•使用密钥刷新(黑名单)流程,防止黑客利用弃置设备密钥的“垃圾桶攻击”。

蓝牙Mesh拓扑强制要求每一个节点设备使用安全加密功能,这些密钥可以在不同层面保护网络安全。下面逐一介绍每一层安全加密与其隐私特性。

入网部署:将未配置设备添加到蓝牙Mesh网络当中

入网部署流程是将蓝牙Mesh设备添加到Mesh网络的过程,准备入网的Mesh网络设备被称为节点,执行入网的设备被称为入网部署方,简称部署方。一般情况下将手机作为部署方。它创建Mesh网络,分配网络密钥和其他所需的密钥。使用部署流程将未入网的Mesh设备添加到蓝牙Mesh网络中。此外,部署方也对经部署入网的新Mesh节点进行设置并可以通过Mesh网络控制Mesh节点功能。

入网协议有两种部署方式:PB-ADV(ADV方式)或PB-GATT(GATT方式)。移动设备目前不支持PB-ADV方式。因此,部署入网过程通常采用PB-GATT方式完成。

未部署入网的Mesh设备在上电后开始广播,部署方扫描到未部署设备并与之建立标准的BLE连接(假定使用PB-GATT)。随后,部署方使用椭圆曲线Diffie-Hellman(ECDH)协议交换密钥(ECDH交换密钥是一种国际认可的密钥交换方式)。

接下来,两个设备使用交换的密钥创建会话密钥。会话密钥用于加密网络密钥、设备密钥(密钥类型将在本文的后续内容中讨论)、IV指数和单播地址。所有这些信息都被发送到被部署入网的蓝牙Mesh节点。在成功地完成入网部署后,Mesh节点还需完成设置过程,将Mesh节点的功能共享给部署方,然后部署方将应用密钥分配给经过设置的节点。每个Mesh节点都可能有多个应用密钥,因此,每个应用密钥必须使用密钥绑定流程与具体的Mesh模型绑定,这样Mesh堆栈就知道针对具体的Mesh模型应使用哪个应用密钥。

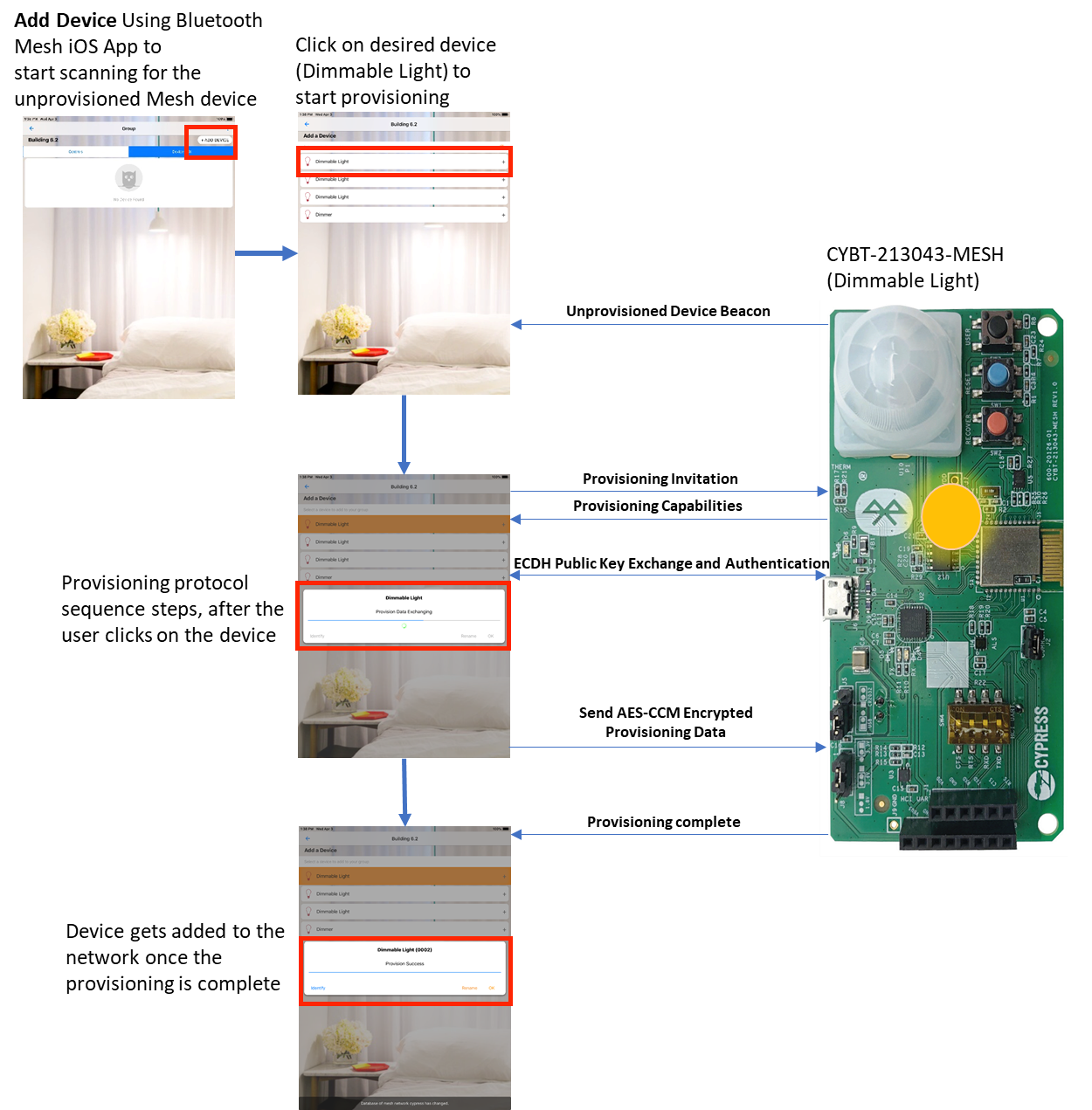

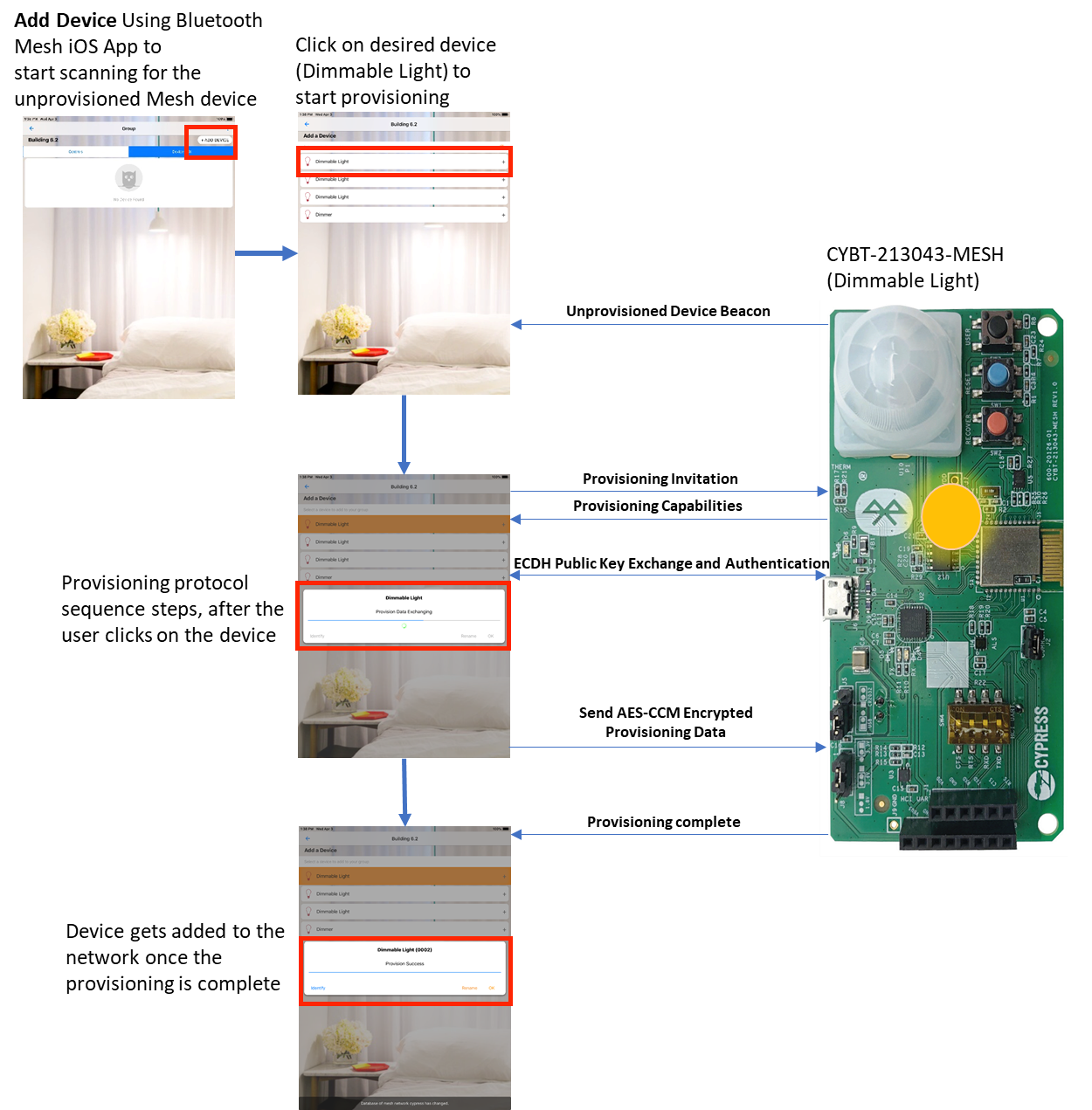

图1所示的是安装了iOS Mesh助手APP的智能手机在部署入网可调光灯泡(使用CYBT-213043-MESH评估套件实现)时的入网流程。

图1:可调光灯泡的入网部署过程。

图1:可调光灯泡的入网部署过程。

如图所示,可调光灯泡发送未入网部署设备beacon广播。在部署方尝试添加设备时,可调光灯泡出现在未部署入网设备列表中。用户在iOS Mesh App中点击可调光灯泡,启动入网部署过程。

手机发出入网邀请,可调光灯泡做出响应,回应该节点支持的元素数量、支持的安全算法、是否具有开箱即用(OOB)的功能,以及输入/输出功能。根据可调光灯泡的功能支持类型,使用OOB方法或使用交换ECDH密钥,完成入网认证。

在可调光灯泡完成认证后,部署方通过AES-CCM加密链路发送入网部署数据。当部署数据(网络密钥、设备密钥、IV指数、单播地址等)发送给可调光灯泡后,入网部署过程即告完成,部署方现在可以通过手机控制可调光灯泡(未显示在部署流程图中)。

网络密钥、应用密钥及设备密钥

获得网络密钥后,节点就能解密并认证到网络层,从而能在网络中传递消息。网络加密密钥和私有密钥可从网络密钥中提取。需要注意的是,虽然网络中的所有节点都能接收并转发Mesh中继消息,但实际的传输数据不能使用网络密钥解密。只有拥有正确的应用密钥的设备才能解密应用数据。

网络密钥:一个节点可以拥有一个或多个网络密钥。这样就能在Mesh网络下创建多个子网。例如多层停车系统,将每层划分到自己的子网下,这种划分可以避免跨层传递消息,而是将中继的消息限制在所需的层上。

应用密钥:应用密钥可被Mesh网络内的设备子集共享。这些设备通常是具有类似的功能。例如,起居室内的所有灯泡可以共享相同的应用密钥,而运动传感器或电子锁则使用单独的应用密钥。用于改变灯泡状态的Mesh消息只能由起居室内的灯泡解密(即仅限那些内置所需应用密钥的设备)。

设备密钥:设备密钥由部署方分配给每一个被部署入网的Mesh节点。这有助于确定Mesh节点的唯一标识。设备密钥仅由部署方在节点设置过程中使用。

节点移除(密钥刷新、黑名单)

Mesh网络需要防止黑客非法获得故障或弃置的Mesh节点安全密钥,对特定的Mesh网络发起攻击,这类攻击被称为垃圾箱攻击。为了避免此类攻击,蓝牙技术联盟定义了密钥刷新流程,该流程可由部署方发起,将特定的节点列入黑名单。密钥刷新流程不向黑名单中的设备发布新的网络密钥、应用密钥和相关信息。上了黑名单的设备曾持有的任何密钥都不可再用于访问曾经接入的Mesh网络。

隐私(消息模糊处理)

隐私是非常敏感的问题,蓝牙Mesh网络中使用加密方式处理隐私信息传递。正如前文所讨论的,隐私密钥来源于网络密钥。蓝牙Mesh使用隐私密钥模糊处理消息报文的源地址等信息。如果消息报文头地址被模糊化,就可以防止黑客根据源地址跟踪消息。

重放攻击

攻击者可在空中截取消息并多次重复发送相同的数据包,达到扰乱Mesh网络的目的。例如,如果攻击者能成功地在空中截取消息并打开电子门锁,就可以破门而入。很明显,这对人身和财产安全都将构成重大威胁。为了解决这一问题,蓝牙技术联盟为每条网络消息提供两个字段构成的内容:初始化矢量指数(IV指数)和顺序编号(SEQ)。

节点每发布一个消息,顺序编号就递增一次。如果Mesh消息的顺序编号等于或小于上次处理过的有效Mesh消息,Mesh节点就会弃置这条消息。要修改顺序编号,攻击者必须拥有所有必需的密钥才能解码,然后再加密消息,而这些密钥只提供给需要的设备。因此,即使攻击者试图答复消息,答复仍会被目标节点弃置。IV指数是Mesh网络消息中的另一个字段。消息中的IV指数值必须等于或大于上次处理过的Mesh消息,否则消息就会被弃置。

总之,蓝牙Mesh中的入网部署过程仅允许可信设备添加到网络中,这样可以避免任何中间人攻击;网络密钥支持子网创建(每个子网分别有网络密钥);应用密钥让Mesh消息仅由特定硬件进行解码;密钥刷新流程可实现安全的节点移除,并防止垃圾箱攻击;为每条消息添加顺序编号可以防止重放攻击;消息模糊处理能保护发送方的身份。所有这些特性使得蓝牙Mesh非常安全并可以保护隐私。

在本系列文章的下一章节,我们将讨论不同应用中选择蓝牙Mesh设备需要考虑的要点。

系列讲座的其它内容,可以访问以下链接

•在入网使用椭圆曲线Diffie-Hellman(ECDH)密钥交换协议过程中,防止中间人(MITM)攻击。

•使用顺序编号,防止“重放攻击”。

•使用密钥刷新(黑名单)流程,防止黑客利用弃置设备密钥的“垃圾桶攻击”。

蓝牙Mesh拓扑强制要求每一个节点设备使用安全加密功能,这些密钥可以在不同层面保护网络安全。下面逐一介绍每一层安全加密与其隐私特性。

入网部署:将未配置设备添加到蓝牙Mesh网络当中

入网部署流程是将蓝牙Mesh设备添加到Mesh网络的过程,准备入网的Mesh网络设备被称为节点,执行入网的设备被称为入网部署方,简称部署方。一般情况下将手机作为部署方。它创建Mesh网络,分配网络密钥和其他所需的密钥。使用部署流程将未入网的Mesh设备添加到蓝牙Mesh网络中。此外,部署方也对经部署入网的新Mesh节点进行设置并可以通过Mesh网络控制Mesh节点功能。

入网协议有两种部署方式:PB-ADV(ADV方式)或PB-GATT(GATT方式)。移动设备目前不支持PB-ADV方式。因此,部署入网过程通常采用PB-GATT方式完成。

未部署入网的Mesh设备在上电后开始广播,部署方扫描到未部署设备并与之建立标准的BLE连接(假定使用PB-GATT)。随后,部署方使用椭圆曲线Diffie-Hellman(ECDH)协议交换密钥(ECDH交换密钥是一种国际认可的密钥交换方式)。

接下来,两个设备使用交换的密钥创建会话密钥。会话密钥用于加密网络密钥、设备密钥(密钥类型将在本文的后续内容中讨论)、IV指数和单播地址。所有这些信息都被发送到被部署入网的蓝牙Mesh节点。在成功地完成入网部署后,Mesh节点还需完成设置过程,将Mesh节点的功能共享给部署方,然后部署方将应用密钥分配给经过设置的节点。每个Mesh节点都可能有多个应用密钥,因此,每个应用密钥必须使用密钥绑定流程与具体的Mesh模型绑定,这样Mesh堆栈就知道针对具体的Mesh模型应使用哪个应用密钥。

图1所示的是安装了iOS Mesh助手APP的智能手机在部署入网可调光灯泡(使用CYBT-213043-MESH评估套件实现)时的入网流程。

图1:可调光灯泡的入网部署过程。

图1:可调光灯泡的入网部署过程。

如图所示,可调光灯泡发送未入网部署设备beacon广播。在部署方尝试添加设备时,可调光灯泡出现在未部署入网设备列表中。用户在iOS Mesh App中点击可调光灯泡,启动入网部署过程。

手机发出入网邀请,可调光灯泡做出响应,回应该节点支持的元素数量、支持的安全算法、是否具有开箱即用(OOB)的功能,以及输入/输出功能。根据可调光灯泡的功能支持类型,使用OOB方法或使用交换ECDH密钥,完成入网认证。

在可调光灯泡完成认证后,部署方通过AES-CCM加密链路发送入网部署数据。当部署数据(网络密钥、设备密钥、IV指数、单播地址等)发送给可调光灯泡后,入网部署过程即告完成,部署方现在可以通过手机控制可调光灯泡(未显示在部署流程图中)。

网络密钥、应用密钥及设备密钥

获得网络密钥后,节点就能解密并认证到网络层,从而能在网络中传递消息。网络加密密钥和私有密钥可从网络密钥中提取。需要注意的是,虽然网络中的所有节点都能接收并转发Mesh中继消息,但实际的传输数据不能使用网络密钥解密。只有拥有正确的应用密钥的设备才能解密应用数据。

网络密钥:一个节点可以拥有一个或多个网络密钥。这样就能在Mesh网络下创建多个子网。例如多层停车系统,将每层划分到自己的子网下,这种划分可以避免跨层传递消息,而是将中继的消息限制在所需的层上。

应用密钥:应用密钥可被Mesh网络内的设备子集共享。这些设备通常是具有类似的功能。例如,起居室内的所有灯泡可以共享相同的应用密钥,而运动传感器或电子锁则使用单独的应用密钥。用于改变灯泡状态的Mesh消息只能由起居室内的灯泡解密(即仅限那些内置所需应用密钥的设备)。

设备密钥:设备密钥由部署方分配给每一个被部署入网的Mesh节点。这有助于确定Mesh节点的唯一标识。设备密钥仅由部署方在节点设置过程中使用。

节点移除(密钥刷新、黑名单)

Mesh网络需要防止黑客非法获得故障或弃置的Mesh节点安全密钥,对特定的Mesh网络发起攻击,这类攻击被称为垃圾箱攻击。为了避免此类攻击,蓝牙技术联盟定义了密钥刷新流程,该流程可由部署方发起,将特定的节点列入黑名单。密钥刷新流程不向黑名单中的设备发布新的网络密钥、应用密钥和相关信息。上了黑名单的设备曾持有的任何密钥都不可再用于访问曾经接入的Mesh网络。

隐私(消息模糊处理)

隐私是非常敏感的问题,蓝牙Mesh网络中使用加密方式处理隐私信息传递。正如前文所讨论的,隐私密钥来源于网络密钥。蓝牙Mesh使用隐私密钥模糊处理消息报文的源地址等信息。如果消息报文头地址被模糊化,就可以防止黑客根据源地址跟踪消息。

重放攻击

攻击者可在空中截取消息并多次重复发送相同的数据包,达到扰乱Mesh网络的目的。例如,如果攻击者能成功地在空中截取消息并打开电子门锁,就可以破门而入。很明显,这对人身和财产安全都将构成重大威胁。为了解决这一问题,蓝牙技术联盟为每条网络消息提供两个字段构成的内容:初始化矢量指数(IV指数)和顺序编号(SEQ)。

节点每发布一个消息,顺序编号就递增一次。如果Mesh消息的顺序编号等于或小于上次处理过的有效Mesh消息,Mesh节点就会弃置这条消息。要修改顺序编号,攻击者必须拥有所有必需的密钥才能解码,然后再加密消息,而这些密钥只提供给需要的设备。因此,即使攻击者试图答复消息,答复仍会被目标节点弃置。IV指数是Mesh网络消息中的另一个字段。消息中的IV指数值必须等于或大于上次处理过的Mesh消息,否则消息就会被弃置。

总之,蓝牙Mesh中的入网部署过程仅允许可信设备添加到网络中,这样可以避免任何中间人攻击;网络密钥支持子网创建(每个子网分别有网络密钥);应用密钥让Mesh消息仅由特定硬件进行解码;密钥刷新流程可实现安全的节点移除,并防止垃圾箱攻击;为每条消息添加顺序编号可以防止重放攻击;消息模糊处理能保护发送方的身份。所有这些特性使得蓝牙Mesh非常安全并可以保护隐私。

在本系列文章的下一章节,我们将讨论不同应用中选择蓝牙Mesh设备需要考虑的要点。

系列讲座的其它内容,可以访问以下链接