汽车安全是一个比较重要的领域,人们可能会对该领域产生误解。对于许多 IT 安全专家来说,汽车安全也是一个未知的新领域。

在汽车联网程度越来越高、越来越复杂之前,汽车领域的安全用例是有限的。虽然安全研究人员对汽车的攻击非常感有趣,但由于对汽车技术和架构的了解有限,迄今为止看到的大多数攻击都非常有限。在过去,即使最简单的 E2E CRC 校验也能起到防攻击作用。误区:只有应用程序之间的安全(端到端安全)才是安全的。汽车领域的许多参与者似乎将其定义为安全解决方案中的端到端原则,如 E2E 库。这样做的目的是尽量减少 E2E 解决方案之外的代码。哪种网络安全解决方案能提供这种 "应用到应用 "的安全?

安全车载通信 (SecOC) 是基于 AUTOSAR 的应用程序安全 "扩展"。

SecOC 是在通信栈内实现的!所以无法保障应用程序到应用程序的安全。IPsec 由 IETF 在一系列 RFC(RFC4301 等)中定义。IPsec 可以保护 IP 上的所有通信,并支持两种模式(隧道和传输)下的两种协议(AH 和 ESP)。

TLS 全称 Transport Lay Security,传输层安全。可以与 "IT 行业" 中的应用程序相关联。那么 TLS "应用程序到应用程序" 安全吗?这里的 TLS 位于 TCP/IP 协议栈中!所以无法保障应用程序之间的安全。

在 Linux 上,TLS 可以链接到应用程序。但加密或 TLS 本身的硬件加速是共享资源!所以还是不安全的。

所以,端到端安全意味着 "应用到应用 "的安全吗?结论是:无法通过标准化解决方案(SecOC、IPsec、TLS......)实现!

所以,在实际项目中请确保 "端到端安全 "定义是合理的!

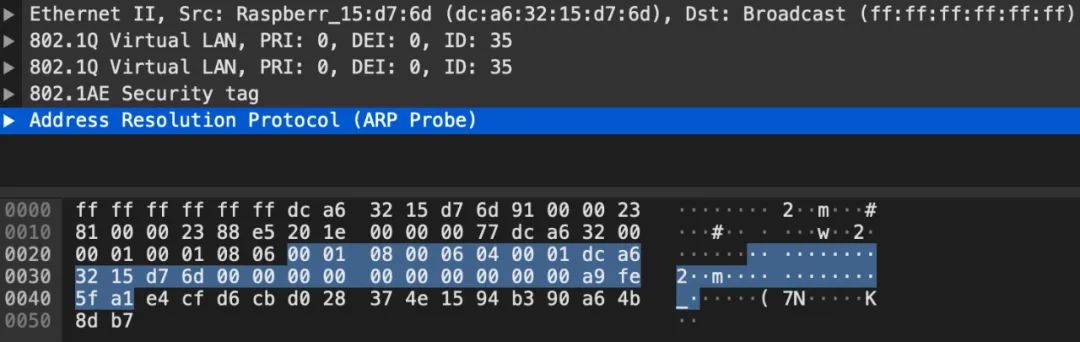

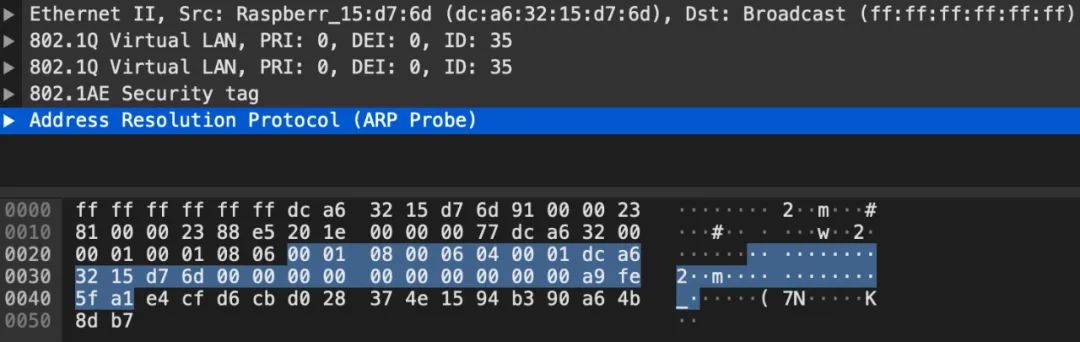

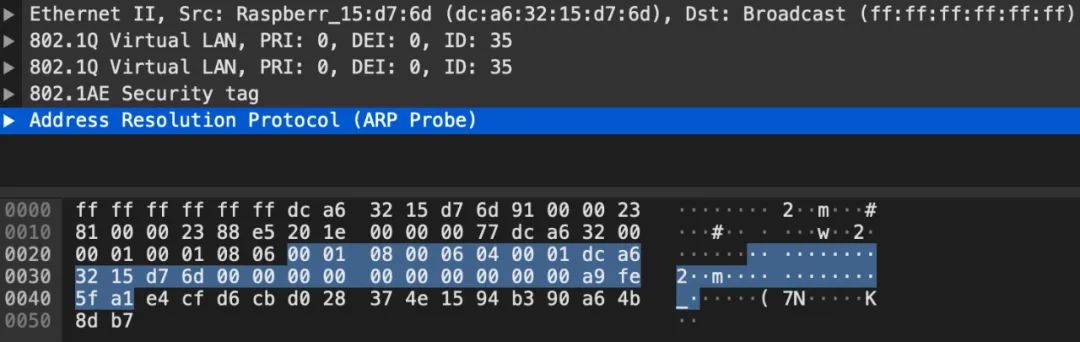

误区:"只有在应用程序中实现了安全,访问控制才会起作用"。其基本思想是,你不能相信下面各层的信息,因为一切都可能被欺骗(IP、端口......)。在互联网上,这可能是真的。例如,浏览器是一个应用程序,它对操作系统的信任度有多高?当用户需要检查证书是否过期时,可能我们只想将其限制在服务端内。但对于车载网络来说,情况是否如此呢?车载网络的情况截然不同!在车内,原始设备制造商可以控制大部分部件,而不会受到限制。因此,OEM 可以限制网络中的通信(如通过 VLAN)。举例说明:在以太网交换机上使用逐跳 MACsec 结合强过滤功能:可以强制执行 VLAN 和 IP。这样就能在主机(和网络)上实现有效的防火墙。

如果你的整体网络安全设计有效,那么访问控制可以是分布式的!

例如 ARP 也需要安全吗?还是只在应用层才需要?对于 DoIP 来说,似乎有点道理,因为它可以连接到车外。那么网络管理呢?外部攻击者可以修改链路上的流量并替换 ECU。他们可以攻击哪些协议取决于您运行的网络安全。MACsec 可以保护下图几乎所有协议!内部攻击者可以尝试使用不允许的 "服务",通过访问控制轻松阻止外部攻击!访问控制不一定要在协议 "内部"。那么该如何做?"对于每个相关协议,都需要支持 ACL 和过滤"(但不必在每个协议内部)。需要确保有足够的访问控制和过滤功能!

误区:IDS(入侵检测系统)/IPS(入侵防御系统) 是最重要的安全功能!通过检测发生了哪些攻击,可以确保能够快速阻止大规模攻击。然而 IDS 和 IPS 的技术深度有限,所能起到的安全保护作用也有限。

所以,IDS 只是安全工具中的一个工具!在使用 IDS 时,需要制定一定的安全策略!

误区:在引入网络安全解决方案时,无法再进行测试,因为所有流量都已加密,无法读取。

SecOC 仅支持身份验证(不支持加密),IPsec、TLS 和 MACsec 仅支持身份验证。

增加一个在测试系统和 ECU 之间共享密钥的安全程序。但是,上述安全程序中的代码错误会降低安全性。因此,该安全程序需要测试!对于安全性,需要分析需求,以确定需要添加的安全机制。但是,添加安全机制需要时间。所以,为了加快进程,需要用敏捷开发,如:

后记

所有资料已上架到 "搞一下汽车电子"平台。可在 "搞一下汽车电子"APP 或 "gyxqcdz.com" 资料板块直接搜索 "汽车技术日"即可查看所有内容。